Curiosamente el día que pensé en ella, ella también pensó en mi. ¿Por qué el amor funciona así? ¿Por qué aún lejos en la distancia ambos se pueden aún sentir? ¿Será la cuántica que explica esto? Quizás el quantum entanglement …

Curiosamente el día que pensé en ella, ella también pensó en mi. ¿Por qué el amor funciona así? ¿Por qué aún lejos en la distancia ambos se pueden aún sentir? ¿Será la cuántica que explica esto? Quizás el quantum entanglement …

En este artículo te cuento la anécdota que me permitió comprender en forma sencilla el entrelazamiento cuántico (quantum entanglement en inglés). Adicionalmente, exploro la posible relación que existirá en un futuro con el fin de la ciberseguridad. Un resumen de este artículo con algunos datos extras aparecen en los siguientes videos:

Praga - Un día de invierno llegué a Praga. No tenía un plan concreto, salvo esperar al día siguiente y tomar el avión rumbo a Moscú. ¿Cuál es la probabilidad de que te encuentres con alguien en un lugar remoto a tu país? ¿En un lugar que ni siquiera pensabas estar? ¿Nula? ¡Muchos dirán que sí! La vi después de tiempo en la ciudad donde Hitler había planeado morir, ¿lo sabías? Hitler nunca destruyó Praga, quedó encantado y la quiso conservar como su último hogar. En esa misma ciudad, un día de invierno la volví a ver, comprendí entonces que los eventos por más imposibles que parezcan pueden llegar a ocurrir. ¡Cierto! Tal como pasa en la física cuántica.

Si la vi fue gracias a la información, a ese flujo constante que hoy se mueve por el mundo y muchas veces olvidamos que está ahí. Fue en los años 70 que un joven estudiante fundó Microsoft para crear un mundo donde cada uno tuviese su propia información. ¡Lo logró! Pero con los años se equivocó. Cuando el internet surgió las personas buscaron divulgar la información, lo hicieron a gran escala y solo dos muchachos dedujeron que esta información debía ser eficientemente seleccionada. Google lo logró en los 90, pero con los años también se equivocó. La gente no solo divulgó la información, buscó interactuar porque a fin de cuentas nos gusta socializar. Un estudiante vio aquí su oportunidad y consolidó en el 2003 una red social; no obstante, Facebook también se equivocó. El mundo fue cambiando y el celular pasó a convertirse en el juguete predilecto, las empresas de ese entonces no vieron el potencial, salvo uno que con la ayuda de sus amigos lanzó en el 2009 una aplicación de mensajería instantánea llamada WhatsApp. No es ningún secreto poder decir que en breves años WhatsApp también se equivocará. ¿Qué vendrá? Quizás tú ya tengas la respuesta. ¡Sí...! Está escondida en la información. Microsoft la guardó, Google la seleccionó, Facebook la compartió, y WhatsApp, entre otras, la diversificó. Justamente fue un mensaje de WhatsApp que me permitió volverla a ver. Estaba en tránsito a Moscú, no sabía que iba hacer.

"Hola, ¿Estás en Praga...? Me lo han notificado."

El mensaje apareció en la pantalla de mi celular. ¡Era ella! Nos despedimos 6 meses atrás en la ciudad de Munich, muy cerca al Bürgerbräukeller donde Hitler empezó su revolución. Me fui a Perú y no volví a saber de ella. Entonces, ¿cómo pudo ser notificada? Lo único que hice al llegar a Praga fue acceder a Airbnb y consultar un par de apartamentos, lo cuales nunca respondieron. Claro que con las horas comprendí que si lo hicieron, me había registrado un año atrás con el número de ella y nunca lo cambié, fue por eso que a ella contactaron. Había olvidado aquel detalle, como muchos otros más que vamos olvidando por la web... Pero lo que es interesante es que ese día sin saber cómo ni por qué, ella también estaba en Praga.

-Mañana ven conmigo, me voy a Avast -me lo dijo aquella noche degustando Trdelník en el centro de la ciudad. Ella había llegado por un evento laboral. Yo tenía que elegir entre irme a Moscú o quedarme en la ciudad.

Si en los 70 Bill Gates fundó Microsoft y en los 90 Larry Page y Sergey Brin fundaron Google, ¿qué ocurrió en los 80? Praga tiene la respuesta, dos checoslovacos crearon Avast. En los rudimentarios equipos de aquella época programaron un antivirus sin saber que esto los convertiría en los fundadores de una empresa de ciberseguridad. Cuando visité las instalaciones pensé en ello: "Si Microsoft la guardó... Avast la aseguró". No obstante, no puedo decir que con el tiempo Avast se equivocó, al contrario, la ciberseguridad es hoy en día uno de los temas más importantes en el flujo de la información. Los ransomwares, los trojan, los spywares, los spams, los worms, los bots, son solo algunos nombres que los hackers usan para alterar o robar la información. Lo curioso es que estos nombres vienen aumentando con el tiempo porque todo está migrando hacia la web, con decir que hoy en día los ataques más saltantes son aquellos enfocados en minar criptomonedas. ¡Así es! Hasta las monedas ya se mueven por la web. Pero aquí recién empieza todo porque el mundo ya habla de una era IoT (Internet of Things en inglés)...

El internet de las cosas es lo que vendrá. Todos los dispositivos, desde una tostadora hasta un ventilador, estarán conectados a través del internet, la información estará presente en todo instante desplazándose por el mundo, esto implica más hackers y por ende la necesidad de mayor ciberseguridad. Los de Avast se sacaron la lotería, al igual que Kaspersky, McAfee, Norton, entre otras más. Porque si hoy en día los ataques son cuantiosos, ¿qué podemos esperar en una era IoT? En la Fig. 2 te presento un mapa donde cada trazo representa un ciber-ataque en tiempo real. Lo tomé en las instalaciones de Avast, en su centro de operaciones. Pero como toda empresa está destinada a equivocarse con el tiempo, es factible asumir que Avast también lo hará. "¿De qué forma?" -me cuestioné al dejar el edificio caminando en dirección a Na Pankráci. La respuesta la encontré llegando a la estación. Por descuido dos monedas se cayeron al momento de coger mi billetera, al observarlas en el suelo una era cara (C) y la otra sello (S), entonces lo pensé: ¿Cuántas veces puede darse esto? Las opciones son solo cuatro, o bien ambas salen cara (CC), o bien ambas salen sello (SS), o bien ambas salen con valores opuestos (CS o SC), por tanto la probabilidad es 2/4. ¿Qué pasaría si fuese 4/4? Es decir, ¿qué pasaría si logramos que estas monedas siempre estén destinadas a caer con valores opuestos? Aunque suene extraño... Avast dejaría de existir, pero más extraño aún es que lo podemos lograr...

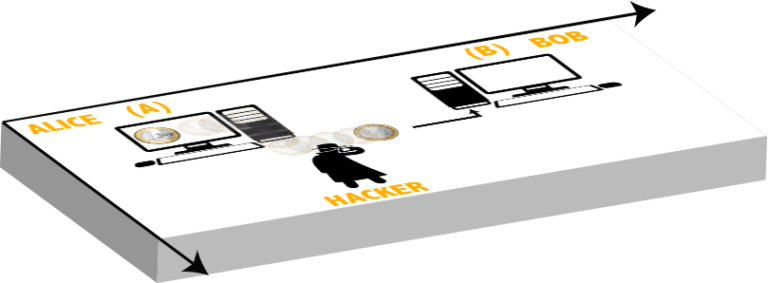

Para empezar, imaginemos un mundo bidimensional, un mundo ficticio donde todo se mueve en el plano. Dibujemos en él dos computadoras distanciadas una de otra y coloquemos las dos monedas en una de ellas. Al estar en el plano es obvio que las monedas solo podrán tomar un valor. Vamos a considerar que una moneda es cara y la otra sello. ¿Te parece familiar? Justamente representan los bits de información: 1 (cara) y 0 (sello). Imaginemos que Alice (A) desea enviarle información a Bob (B), para esto usará su computadora. Por simpleza le envía una de las monedas. Recuerda que es un sistema bidimensional, por ende la moneda deberá recorrer el plano hasta llegar a B. En un punto intermedio es factible asumir que alguien podrá robar la información. Para esto puedes imaginarte saliendo del banco con cierta cantidad de dinero en dirección a tu casa. Ocurre exactamente lo mismo, en un punto intermedio alguien podrá robarte el dinero. Estos ladrones en el mundo informático son llamados hackers y para evitar el asalto es conveniente tener softwares de ciberseguridad instalados, los cuales se comportan como los policías de la ciudad. En la Fig. 3 representamos este escenario.

Supongamos ahora que el hacker no está presente en la transferencia de información, es decir, asumamos que no existe. En este caso, Bob recibirá la moneda y solo Alice y él tendrán conocimiento de dicha información. Al Bob conocer su moneda inmediatamente podrá deducir la moneda que tiene Alice en su poder. ¿Por qué? Porque solo estamos usando dos monedas con valores opuestos. Decimos en este caso que se trata de dos monedas enlazadas coherentemente ya que basta conocer el valor de una para deducir el valor de la otra. Así funciona actualmente la información, ¿verdad que se ve bastante primitivo...? ¡Lo es! Pero ¿por qué obteniendo valores opuestos al tirar al suelo dos monedas podemos asumir que Avast dejaría de existir? La respuesta se encuentra en la física cuántica, en un concepto llamado el entrelazamiento cuántico (quantum entanglement en inglés).

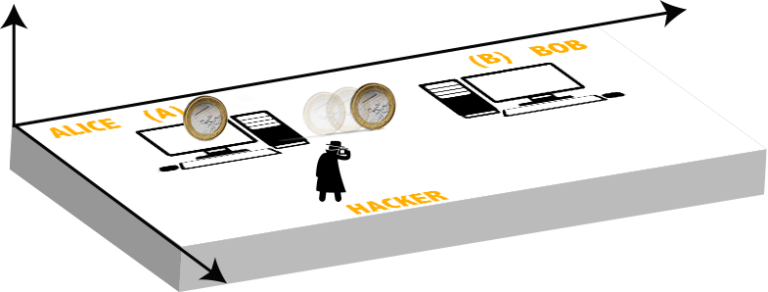

En el artículo: "La teoría de la probabilidad en las Clasificatorias al Mundial de fútbol", esbocé mis deseos de escribir sobre el quantum entanglement; sin embargo, no supe cómo hacerlo hasta aquel extraño día que volví a saber de ella, que cogí sus manos y entendí que a pesar de la distancia hubo un lazo transparente e instantáneo que nos unía... ¡Cierto! ¡Tal como la física cuántica! El quantum entanglement justamente se comporta así. Para entenderlo consideremos nuevamente las dos monedas. Si podemos asociar el mundo clásico de la información a un sistema bidimensional, entonces el mundo cuántico estará asociado a un sistema tridimensional, recuerda que es un mundo más abstracto; en él, las monedas podrán colocarse sobre un plano en posición vertical, ver Fig. 4. Al estar "paradas" podrán tomar los dos valores, uno en cada lado. Ten presente que ahora hablamos de monedas cuánticas. Mientras en el mundo clásico cada moneda solo podía tomar un valor, en el mundo cuántico ambas toman los dos valores, debido a esto se suele hablar de quantum-bits o mejor dicho "qubits". He ahí lo abstracto, los sistemas cuánticos se rigen por la probabilidad, porque todos los valores son posibles y para poder determinar solo uno habría que hacer una medición; en el caso de las monedas, digamos, habría que tirarlas al suelo y ver que valor toman. Solo así se define un estado que pueda ser entendible por el ojo humano. Pero eso no es todo, el quantum entanglement va más allá y nos dice que si hacemos esta medición con dos monedas de un mismo origen cuántico, basta observar el valor que adopta una, para saber que la otra obtendrá el valor opuesto, sin importar que tan lejos estén, como si hubiese un lazo transparente e instantáneo que los une. Podrías apostar un millón de dólares en esto y no te equivocarías. Mientras en el mundo clásico tus chances de obtener dos monedas con valores opuestos es 2/4, en el mundo cuántico es 4/4. ¿Cómo influye esto en el flujo de la información?

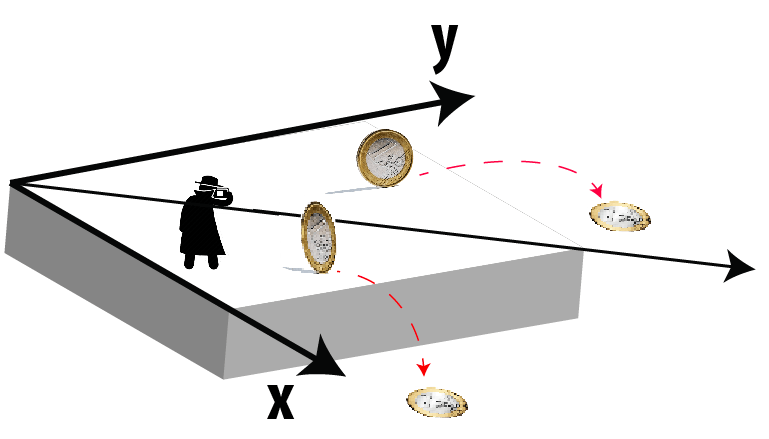

Retornemos a las computadoras de Alice y Bob. En este caso la computadora A almacena dos monedas sujetas a las leyes del quantum entanglement. Aún no han sido medidas y por tanto sus valores no están definidos, es decir, están colocadas en posición vertical sobre un plano. Alice desea transmitirle a Bob cierta información. No tiene otra opción que enviarle una de las monedas. En un punto intermedio el hacker querrá robar dicha información, pero no existe tal información porque la moneda está rodando sobre el plano con los dos valores dados, ver Fig. 4. En el mundo clásico vimos que la moneda que viajaba de A a B ya estaba definida, y por tanto la información ya estaba dada. En el caso cuántico este no es el caso; por tanto, al hacker lo único que le queda es atreverse él mismo a definirla, es decir a tirarla al suelo y ver el valor que obtiene. Cabe notar en este caso que el hacker no esta robando alguna información, solo está perturbando la moneda que Alice envió a Bob. Digamos que lo hace y sale cara. Por estar sujeta a las leyes del quantum entanglement, la moneda de Alice necesariamente será sello cuando ella realicé su medición. Como ves, hasta este punto el hacker es el único que conoce los valores de las monedas, pero estos valores no tienen validez hasta que Alice no les de un significado. Por ejemplo, Alice podría llamar a Bob usando un teléfono convencional y decirle que si él obtiene cara significa "SI" como información y si obtiene sello significa "NO". Pero para hacerlo Alice debe cerciorarse que nadie ha alterado la información. En este primer ejemplo, consideremos que Alice no descubre que hay un hacker, entonces ella hará su medición pensando que todo marcha bien y como era de esperarse obtendrá sello en la moneda. Con esto, ella está lista para llamar a Bob, porque está segura que él obtuvo cara. El hacker por su parte buscará pasar desapercibido, reenviará a Bob la moneda que midió, pero esta viajará en el plano como en el caso bidimensional porque previamente ya la había definido, por ende cuando Bob haga su medición el quantum entanglement ya no aplicará. El hacker ha triunfado en esta instancia, no ha sido detectado y conoce el valor de la moneda que Alice tiene en su poder y el valor que ella cree Bob tiene el suyo. Lo que le queda al hacker es interceptar la llamada telefónica para saber el significado que Alice otorga a los valores de las monedas. Con este ejemplo, parece que el quantum entanglement no ayuda en la transferencia de información. No obstante, debes recordar que la cuántica es abstracta. El quantum entanglement presenta una cierta peculiaridad: "Para que dos partículas obtengan valores opuestos deben ser medidas en la misma dirección. Por ejemplo, en el caso de los electrones se considera la medición del momento angular intrínseco a lo largo de los ejes x, y, o z, el cual puede adoptar únicamente dos valores: spin-up y spin-down. Aquí usaremos las monedas para facilitar la comprensión, donde los valores cara y sello pueden asociarse a los valores spin-up y spin-down.

Considerando que la medición debe darse en la misma dirección para satisfacer el quantum entanglement, entonces esto significa que el ejemplo anterior no es totalmente cierto, el hecho que el hacker mida cara no implica necesariamente que Alice obtendrá sello, esto se dará solamente si ambos midieron las monedas en la misma dirección. Podemos pensar en este caso que "la misma dirección" viene dada por tirarlas a lo largo de un mismo eje, ver Fig. 5.

Veamos como influye. Inicialmente dijimos que el hacker obtiene cara haciendo la medición, ahora especificaremos que la hizo a lo largo del eje x. El ejemplo anterior es correcto solamente si Bob y Alice eligen el mismo eje que el hacker, pero ellos tendrán la libertad de elegir el eje que deseen. Esta es una decisión aleatoria. Si los ejes coinciden o no es cuestión de suerte. Digamos que Alice elige otra dirección, entonces su moneda tiene chances de ser cara también. Solamente a lo largo del eje x estaríamos convencidos de que Alice obtendría sello. Como ves, debido a esta peculiaridad, el hacker no puede descifrar el valor de la moneda que tiene Alice. Cuando ella hace su medición, debes notar también que en ese instante ambas monedas han sido medidas, esto implica que el sistema ha colapsado y por ende el quantum entanglement ya no tiene validez, es decir, cualquier medición posterior que hagan en una moneda no influirá en nada a la otra. Lo que le queda al hacker en este punto es intentar algo por el lado de Bob, para ello buscará pasar desapercibido y le enviará la moneda que midió, lo hará clásicamente (caso bidimensional) porque ya es moneda definida. Si Bob elige el eje x en su medición (el mismo eje del hacker), el resultado no se alterará, obtendrá cara. Esto es genial para el hacker, pero lastimosamente para él, si Bob elige otro eje, la moneda tiene chances de ser cara o ser sello, muy similar a la situación dada con Alice. Digamos que el destino le juega una mala pasada al hacker y Bob, de pura casualidad, elige el mismo eje que usó Alice, obteniendo ambos cara como resultado. En este punto, el hacker desconoce el valor de las monedas, sus esfuerzos por robar la información han fracasado. Alice se comunicará con Bob por una línea telefónica y le pedirá el eje de su medición y el valor obtenido. Con esto, ella descubrirá que hay alguien que ha alterado el resultado porque al haber usado el mismo eje Bob debía haber medido sello si ella obtuvo cara. Como puedes notar en este análisis, con algo de suerte el hacker puede pasar desapercibido, pero esta suerte solo existe porque hemos usado dos monedas, imagina ahora que tomamos más de 100 pares, todas sujetas al quantum entanglement. El hacker no podría con todas ellas, sería como intentar constantemente ganar la lotería. Nadie tiene tanta suerte. El destino es uno solo. El hacker perdería relevancia... y por ende empresas como Avast ya no serían necesarias.

Para finalizar, consideremos ahora el caso donde el hacker decide no tocar la información. Alice hará las pruebas respectivas para concluir que no hay intrusos en los puntos intermedios. A partir de ahí formulará la verdadera información que quiere transmitir a Bob. Por ejemplo, usará dos monedas sujetas al quantum entanglement, una la medirá en el eje x y la otra la enviará a Bob. Bob es libre de elegir el eje que desee. Por simpleza asumamos que Bob elige el mismo eje, si no es así la experiencia se repite hasta encontrar la coincidencia. Alice llama a Bob y le pregunta por el eje que él uso en su medición. Basta esa información para que Alice pueda deducir el valor de la moneda. Si Alice obtuvo sello, Bob necesariamente obtendrá cara, entonces le dirá: "Bob, si mediste cara significa SI, si mediste sello significa NO". No le importará que alguien intercepte la llamada telefónica, porque solo ella y Bob saben que monedas tienen. Esta es una forma sencilla de entender la encriptación cuántica basada en el quantum entanglement. Una explicación más profunda haciendo uso del momento angular intrínseco del electrón se puede encontrar en el artículo científico publicado por Artur K. Ekert y titulado: "Quantum Cryptography Based on Bell's Theorem" (Physics Review Letters 67, 661).

Concluyendo, si comparamos los resultados del sistema clásico (bidimensional) y el sistema cuántico (tridimensional) podemos ver que al final ambos son exactamente igual. Alice y Bob terminan teniendo monedas con valores opuestos, pero no hay que confundirse, el primero está asociado a las máquinas de hoy y el segundo a las computadoras cuánticas que vendrán. Es cierto que la tecnología actual aún no permite fabricar computadoras cuánticas con la simpleza del ejemplo dado acá, pero no podemos subestimar el ingenio humano ya que nuevos conceptos necesariamente surgirán. Por ende, si la era IoT marca el boom de las empresas de ciberseguridad, con la era cuántica perderán popularidad, estas se redefinirán y solo aquellas que innoven en el campo de la física cuántica subsistirán. Es una predicción claro está, sujeta a la leyes de la probabilidad.

Vistas: 1

Notificaciones

Recibe los nuevos artículos en tu correo electrónico